|

همه چیز در مورد کامپیوتر رای سیسیتم های کامپیوتری امروزی بی شمار دستگاه I/O وجود دارند که آن ها را می توان به سه دسته دلخواه تقسیم بندی کرد. دستگاه هایی که ورودی را از کاربر دریافت می کنند، دستگاه هایی که خروجی را به کاربر نمایش می دهند و دستگاه هایی که با ماشین های دیگر در تعامل اند. می توان از جمله دستگاه هایی که ورودی را مستقیما از کاربر دریافت می کنند به صفحه کلیدها و موش واره ها اشاره داشت که به پهنای باند کم و در عوض سرعت پاسخ گویی بالا نیاز دارند. برای مثال تایپیستی را در نظر بگیرید که 60 کلمه را در هر دقیقه تایپ می کند. در صورتی که هر کلمه را به طور متوسط 5 حرفی در نظر بگیریم، آن گاه 5 کاراکتر در هر ثانیه توسط دستگاه I/O بایستی تولید شود. این مقدار برای پهنای باند دستگاه I/O بسیار ناچیز است ولی اگر کامپیوتر واکشی آنی نسبت به فشردن کلیدها از خود ابراز نکند، کاربر به سرعت متوجه آن خواهد شد. از دستگاه هایی که خروجی را به کاربر نمایش می دهند می توان از کارت ویدئو، چاپگر و کارا صوتی نام بر که به پهنای باند خروجی زیاد و پهنای باند ورودی کم نیاز دارند. از دستگاه هایی که با ماشین های دیگر در تعامل اند می توان گرداننده های دیسک، CD ROM و واسط های شبکه و غیره را نام برد. معمولا این دسته از دستگاه های I/O برای عرضه ی بیشینه ی کارایی به چهنای باند زیادی در هر دو باند ورودی و خروجی و زمان پاسخ ناچیزی از سوی پردازنده نیاز دارند. سیستم های دیسکدیسک های سخت یکی از اجزای مهم تاثیر گذار بر کارآیی سیستم های I/O هستند. از آنها علاوه بر پشتیبانی از حافظه مجازی، به عنوان وسیله ای جهت ذخیره سازی دایمی داده ها استفاده می شود. کارایی بسیاری از برنامه های کاربردی تجاری به پهنای باند دیسک سخت بستگی دارد. علت نام گذاری دیسک های سخت، تمایز آنها از دیسک های نرم (فلاپی) است که در گذشته برای انتقال داده هایی با حجم کوچک از کامپیوتری به کامپیوتر دیگر استفاده می شوند. ظرفیت داده ای هر دیسک نرم 3.5 اینچی معمولا 1.44 مگابایت بود، در صورتی که دیسک های سخت می توانند ظرفیتی بالاتر از 75 مگابایت داشته باشند. هم چنین سرعت دستیابی به داده ها در دیسک سخت به مراتب از دیسک های نرم بیشتر است. در ادامه زیر سیستم معمولی دیسک های سخت را در بستر I/O کامپیوتر تشریح می کنیم. یک کارت آداپتور (Adapter) به گذرگاه I/O متصل می شود و دیسک های سخت به جای اتصال مستقیم به گذرگاه I/O، به گذرگاه آداپتور متصل می شوند زیرا پهنای باند موجود در هر دیسک واحد عموما خیلی کمتر از پهنای باند گذرگاه I/O است. در این حالت بدون کاهش توانایی دیسک ها در انتقال داده ها امکان اتصال چندتای آن ها به شکافی ( slot) بر روی گذرگاه I/O وجود دارد و فضای واقع در گذرگاه برای استفاده مابقی دستگاه ها آزاد می شود. این کار امکان اتصال مدل خاصی از دیسک سخت به انواع متنوعی از گذرگاه I/O را نیز فراهم می سازد. برای مثال به کمک آداپتوریکه با قالب بندی PCI سازگاری دارد، هر دیسک سختی را که از پروتکل SCSI استفاده می کند می توان به گذرگاه I/O از نوع PCI متصل کرد یا توسط یک کارت آداپتور متفاوت به گذرگاه دیگری مرتبط ساخت. دیسک های سخت یکی از اجزای مهم تاثیر گذار بر کارآیی سیستم های I/O هستند. از آنها علاوه بر پشتیبانی از حافظه مجازی، به عنوان وسیله ای جهت ذخیره سازی دایمی داده ها استفاده می شود سازمان دیسک سختهر دیسک سخت نوعی متشکل از چندین Platter (صفحه های فلزی که داده ها بر روی آنها ذخیره می شوند) است. هر پلاتر، هد خواندن/نوشتن مخصوص به خود را دارد که به شکل موازی امکان جا به جایی و دست یابی به داده ها را بر روی پلاترها فراهم می سازد. داده های پلاترها درون شیارها (دایره های متحد المرکز) و قطاع ها (بخشی از هر دایره) سازمان دهی می شوند. در دیسک سخت، هر قطاع حاوی مقدار داده ی یکسانی است که اغلب 512 بایت می باشد. طراحی دیسک های سخت قدیمی تر به گونه ای بود که تمامی شیارها تعداد قطاع های یکسانی داشتند. این امر باعث تسهیل کنترل دستگاه می شد، زیرا در این صورت میزان داده ی موحود در هر شیار یکسان می بود؛ اما در این حالت، میزان داده ای که در دیسک جای می گرفت، نسبت به سایر حالات کم تر بود، زیرا عامل محدود کننده واقعی که میزان داده ی قابل ذخیره بر روی دیسک را تعیین می کند، تعداد بیت بر اینچی است که هد دیسک می تواند بخواند. دیسک هایی که تعداد ثابتی قطاع در هر شیار دارند، تعداد قطاع هایشان بر اساس تعداد بیت هایی به دست می آید که گرداننده می تواند بر روی درونی ترین شیار (کوچکترین) جای دهد. این مقدار، تابعی از محیط درونی ترین شیار و فن آوری به کار رفته در ساخت دیسک است. مابقی شیارها نیز تعداد بیت یکسانی را در خود جای می دهند، اما با تراکم کمتری نوشته می شوند؛ بنابراین، حداکثر بخشی که قطاع از محیط شیار اشغال می کند با درونی ترین شیار برابر است. این مساله سبب به هدر رفتن بخش قابل توجهی از طرفیت ذخیره سازی بالقوه بیرونی ترین شیارها خواهد شد، زیرا بیت های واقع بر روی آنها نسبت به شیارهای درونی با تراکم بسیار کمتری نوشته می شوند. در word شماره ی هواپیمایی رو که به برج های تجارت جهانی برخورد کرد بنویسید. ( Q33NY) حالا فونتش رو به (Wingdings)تغییر بدین. چیزی که مشاهده میشه واقعا فوق العادس.(اینجا به دلیل نبودن فونت مورد نظر نتونستم شکل رو نشونتون بدم.)

گروهی به سرپرستی پروفسور فرناندو کورباتو در این دانشگاه بر روی طرح اشتراک زمانی کامپیوتر کار میکردند. این گروه یک مین فریم (main frame) مدل IBM 7094 در اختیار داشت که قرار بود به صورت همزمان و اشتراکی در اختیار دانشجویان و دانشمندان دانشگاه قرار گیرد. هر فرد هر هفته تعداد ساعت مشخصی میتوانست از این کامپیوتر استفاده کند. این سامانه در MIT به Compatible Time-Sharing System یا CTSS معروف بود. این سامانه برای گیکها از اهمیت زیادی برخوردار است. در حقیقت CTSS سر منشاء بسیاری از مفاهیم امروزی دنیای کامپیوتر است. چیزهایی مانند ایمیل، چت، اشتراک فایل. احتمالا اولین عملیات هک کردن کلمهعبور در سال 1966 بر روی CTSS اتفاق افتاده است. از آنجا که این کامپیوتر برای استفاده همزمان کاربران مختلف ایجاد شده بود مسئله پسورد هم مطرح شد. کاربران با ارائه پسورد خود در ساعات مشخص میتوانستند از این سیستم استفاده کنند. همانطور که میدانیم انسانهایی پیدا میشوند که نمیتوان آنها را به این راحتیها محدود کرد. یک روز صبح که کاربران کار با سیستم را شروع میکنند متوجه میشوند که پیام خوش آمد گویی CTSS تغییر کرده و پسورد همه را در اختیار کاربر قرار میدهد. این کار برای حدود 15 تا 20 دقیقه ادامه پیدا میکند تا اینکه یکی از کاربرانظ¬ مدیران CTSS را از مشکل پیشآمده مطلع میکنند. مدیران سیستم هم مجبور میشوند کلمه عبور همه را تغییر دهند. 25 سال بعد دکتر آلن شر که دانشجوی PhD در سالهای 1960 در MIT بود پرده از اسرار این هک برداشت. در بهار 1962 دکتر شر به دنبال راهی برای افزایش میزان زمانی بود که میتوانست از CTSS استفاده کند. به او در هر هفته 4 ساعت برای استفاده از CTSS اختصاص داده شده بود اما این زمان برای انجام محاسباتی که دکتر بر روی آنها کار میکرد کافی نبود. به همین دلیل دکتر شر همه کلمههای عبور را چاپ کرد. دکتر شر میگوید راهی وجود داشت که میتوانستید توسط آن دستور چاپ آفلاین به سیستم بدهید. من هم جمعه شب دستور چاپ را دادم و شنبه صبح زود به کابینتی که کارهای چاپی در آن جمع میشد رفته و آنها را برداشتم. سپس دکتر شر برای شریک کردن همه دراین دزدی کلمههای عبور را در اختیار کاربران دیگر قرار داد. احتمالا اولین عملیات هک کردن کلمهعبور در سال 1966 بر روی CTSS اتفاق افتاده است. از آنجا که این کامپیوتر برای استفاده همزمان کاربران مختلف ایجاد شده بود مسئله پسورد هم مطرح شد. کاربران با ارائه پسورد خود در ساعات مشخص میتوانستند از این سیستم استفاده کنند یکی از این کاربران به نام J.C.R. Licklieder وارد اکانت رابرت فانو مدیر آزمایشگاه کامپیوتر شده و برایش پیامهای توهین آمیز میگذاشت. شر در سال 1965 دانشگاه MIT را رها کرد تا کاری را در IBM به عهده بگیرد. 25 سال بعد از پروفسور فانو این قول را گرفت که اعترافش موجب از دست دادن مدرک PhD او نشود. حالا بعد از گذشتن چندین دهه از آن سال، همه ما با بزرگترین تهدید امنیتی مواجهیم؛ امکان نفود به حریم شخصی. طبق نظر پاندا لبز (PandaLabs)، جاسوسی سایبری، همراه با تجاوز به حریم خصوصی و حملات شبکه های اجتماعی با افزایش استفاده از موبایل و تبلت ها روز به روز راحت و سهل تر شده است و در حال تبدیل به منبع اصلی افزایش تهدیدات امنیتی در ماه ها و سالهای آینده است. جاسوسی سایبری که شرکت ها و آژانس های دولتی در سراسر دنیا را هدف قرار داده است، در حال چیره شدن بر دورنمای امنیت اطلاعات ملی و تجاری است و البته در این میان اطلاعات طبقه بندی شده و دیگر داده های حفاظت شده هم از دست آن در امان نمانده اند. تروجان ها تبدیل به سلاح های مورد علاقه هکرها برای حمله به این هدف های با حساسیت و اهمیت بسیار بالا شده اند. لویس کرونز، مدیر فنی پاندا لبز می گوید: «ما در دنیایی زندگی می کنیم که تمام اطلاعات به شکل دیجیتال هستند و لذا اگر شما دانش کافی داشته باشید به آنها دسترسی خواهید داشت. جاسوس های امروزی لازم نیست که برای سرقت اطلاعات به ساختمانی نفوذ کنند. آنها تنها کافی است که به حد کافی از توانایی و دانش کامپیوتری دست پیدا کنند، تا بتوانند انتقام غارتگر خود را آشکار کنند و بدون اینکه از تخت خواب شان بیرون بیایند، حتی به شرکت هایی که بهترین حفاظ های امنیتی را دارند، دست پیدا کنند.»مصرف کنندگان همچنان هدف جرایم سایبری خواهند بود که همچنان به دنبال کشف راه های پیچیده تر و بهتری برای هدف قرارا دادن سایت های فعالیت های اجتماعی و سرقت اطلاعات شخصی افراد هستند. تکنیک های مهندسی اجتماعی کاربران معمولی را تبدیل به سلاح هایی با شخصیت قابل شناسایی برای هکرهای زرنگ می کند، تا کمتر ردپایی از خود بر جای بگذارند. کرونز می گوید: «شبکه های اجتماعی فضایی را ایجاد می کنند که کاربران احساس امنیت می کنند و با فراغ بال به فعالیت و ارتباط با دوستان و خانواده سان می پردازند. مشکل اینجا است که حمله کنندگان بدافزارهایی تولید می کنند که این مزیت را دارند که حس کاذب امنیت را تلقین می کنند تا بتوانند به گسترش خود کمک کنند. این برای مجرمان سایبری بسیار ساده است که کاربران را با یک پیام ساختگی عمومی مانند (نگاه کن، تو هم توی این ویدیو هستی!) گول بزنند. گاهی اوقات حس کنجکاوی بدترین دشمن ما در فضای مجازی است.»

صحبتکردن درباره تحولات بسیار سریع رایانه کار دشواری است.

سال 1965 گوردون مور، از بنیانگذاران شرکت اینتل،

در مقالهای در مورد روند پیشرفت مدارهای میکروالکترونیک ادعا کرد سرعت پیشرفت این مدارها هر دو سال 2 برابر میشود. به این معنی که هر سال تراشههایی به بازار آمدهاند که تعداد ترانزیستورهایشان در واحد سطح 2 برابر 2 سال گذشته بوده است. این روند کمابیش در سالهای بعد نیز ادامه داشت تا آنجا که به عنوان معیاری برای پیش بینی آینده صنعت میکروالکترونیک مورد توجه قرار گرفت و کمکم نام قانون به خود گرفت: قانون مور. در مقالهای در مورد روند پیشرفت مدارهای میکروالکترونیک ادعا کرد سرعت پیشرفت این مدارها هر دو سال 2 برابر میشود. به این معنی که هر سال تراشههایی به بازار آمدهاند که تعداد ترانزیستورهایشان در واحد سطح 2 برابر 2 سال گذشته بوده است. این روند کمابیش در سالهای بعد نیز ادامه داشت تا آنجا که به عنوان معیاری برای پیش بینی آینده صنعت میکروالکترونیک مورد توجه قرار گرفت و کمکم نام قانون به خود گرفت: قانون مور.با فرض این که سازندگان ریزپردازندهها بتوانند پیشرفتی مطابق با قانون مور داشته باشند، در این صورت توانایی پردازش رایانههای ما باید هر دو سال 2 برابر شود. این به معنای آن است که در 100سال آینده قدرت پردازش 1,125,899,906,842,624 برابر پردازشگرهای کنونی میشود. تصور این موضوع سخت است.

سال 2005، مور گفت اگر ترانزیستورها به مقیاس اتمی برسند، ما با یک مانع بنیادی روبهرو میشویم که نمیتوانیم از آن عبور کنیم. در این نقطه ما دیگر نمیتوانیم ترانزیستورهای بیشتری را در همان مقدار فضا جای دهیم. ما میتوانیم با ساخت پردازشگرهای بزرگتر با ترانزیستورهای بیشتر، از این سد عبور کنیم. اما ترانزیستورها تولید گرما میکنند و داغ شدن پردازشگر باعث خاموش شدن رایانه میشود. رایانهها با پردازشگرهای سریعتر نیاز به سیستمهای خنککننده کارآمدتری دارند تا گرمای بیش از حد تولید نشود. پردازشگر بزرگتر وقتی گرمای بیشتری تولید میکند که با تمام سرعت خود کار کند. در صورتی که ما پردازندههای قدیمی مبتنی بر ترانزیستور را رها کنیم، رایانهها در آینده ممکن است در یک مدل کاملا متفاوت از دستگاههای سنتی ظاهر شوند. نور و DNA و رایانههای آینده فناوری فیبرنوری در حال ایجاد انقلابی در رایانههاست. خطوط داده فیبرنوری اطلاعات را با سرعت باور نکردنیاي انتقال میدهند و در برابر تداخلهای الکترومغناطیسی مانند کابلهای معمولی آسیبپذیر نیستند. چه اتفاقی میافتد اگر ما رایانههایی بسازیم که به جای استفاده از الکتریسیته برای انتقال اطلاعات از نور استفاده کند؟ ترانزیستورهای نوری میتواند بخشی از رایانههای کوانتومی باشد. برخلاف رایانههای متداول که از ارقام باینری (صفر و یک) یا بیتها برای انجام اعمال مختلف استفاده میکنند، رایانههای کوانتومی از بیتهای کوانتومی یا کیوبیت (qubit) استفاده میکنند. یک بیت میتواند صفر یا یک باشد، اما یک کیوبیت میتواند هم صفر و هم یک یا چیزی بین آنها باشد. رایانههای کوانتومی بسیار سریعتر از رایانههای عادی توانایی حل مسائل بزرگی را که قابل تقسیم به قسمتهای کوچکتر هستند، دارند. اما مشکل رایانههای کوانتومی این است که آنها به طور ذاتی ناپایدار و بیثبات هستند. اگر حالت کوانتومی این رایانهها دچار آشفتگی شود، قدرت پردازش آنها مانند رایانههای عادی میشود. مانند ترانزیستورهای نوری ساخته شده در زونیخ، رایانههای کوانتومی را هم باید در دمای زیر صفر نگه داشت تا حالت کوانتومی آنها ثابت بماند. شاید آینده رایانهها در ما نهفته باشد. گروهی از دانشمندان رایانه در حال ساخت رایانههایی هستند که از DNA برای پردازش اطلاعات استفاده میکنند. ترکیب علوم رایانه و علوم زیستی میتواند ما را به سوی نسل جدیدی از رایانهها هدایت کنند. رایانههای DNAای مزایایی نسبت به رایانههای سنتی دارند. برای مثال، DNA دارای منابع فراوان و ارزان است. اگر ما راهی را برای تحت کنترل در آوردن DNA به عنوان ابزاری برای پردازش دادهها پیدا کنیم، این میتواند انقلابی در عرصه رایانه باشد. محاسبات در همه جا موضوع محبوب در مجموعه داستانهای علمی ـ تخیلی که در آینده رخ میدهد، امکان انجام محاسبات در همه جاست. در این داستانها، رایانهها بسیار کوچک و فراگیر خواهند بود و عملا در همه چیز قرار خواهند داشت. شما ممکن است در کف اتاق خود حسگرهای رایانه داشته باشید که سلامت شما را بررسی میکنند. رایانه موجود در ماشینتان میتواند شما را هنگام رانندگی به سمت محل کارتان یاری دهد و رایانهها عملا، هرجا که شما میروید تمام حرکات شما را زیر نظر دارند. در دهه اخیر، گامهایی به سوی فراگیری محاسبات برداشته شده است. پروژههای Wi-Fi شهری و نسل چهارم فناوری شبکههای بیسیم (4G) مانند LTEو WiMAXشبکه محاسبات را از مرز دستگاههای سیمی فراتر بردند. شما میتوانید یک تلفن هوشمند (smartphone) خریداری کنید و در عرض چند ثانیه به پتابایت (هر پتابایت معادل یک میلیون گیگابایت است) اطلاعات روی شبکه جهانی وب دسترسی پیدا کنید. حسگرهای موجود در چراغهای قرمز ترافیک و ابزارهای سنجش بیولوژیک میتوانند حضور ما را تشخیص دهند و دور نیست زمانی که شما قبل از نزدیک شدن به هرچیزی توسط حسگرها و رایانههای موجود در آن شناسایی شوید. همچنین ممکن است تحولات عظیمی در فناوری واسطهای کاربری (interface technology) ببینیم. در حال حاضر، بسیاری از رایانهها به واسطهای فیزیکی مانند ماوس، صفحه کلید، ترکپد یا واسطهای دیگر برای دریافت اطلاعات ورودی نیاز دارند. همچنین برنامههای رایانه ای وجود دارند که میتوانند صدای شما را تشخیص دهند و حرکت چشمانتان را دنبال کنند. دانشمندان رایانه و عصبشناسان در حال کار روی واسطهای مختلف مغز و رایانه هستند تا به انسانها امکان کنترل رایانه تنها با استفاده از قدرت تفکر را بدهند. کسی چه میداند، شاید رایانههای آینده بدون نیاز به ابزار واسط به خواستههای ما پاسخ دهند. پیشبینی 100 سال آینده کار سختی است. پیشرفت فناوری لزوما روندی خطی یا یک الگوریتم خاص ندارد. ممکن است ما دهههایی از پیشرفت را تجربه کنیم که در دورههایی از آن به دلیل برخورد با موانع پیشبینی نشده فقط پیشرفت اندکی داشته باشیم. از سوی دیگر، با وجود بعضی پیشرفتها، تفاوت معنیداری بین مردم و رایانه در قرن آینده وجود نخواهد داشت. در چنین دنیایی، ما به نسل جدیدی تبدیل خواهیم شد که خود را در مدت زمان بسیار کوتاه به چیزی بهتر از آنچه اکنون هستیم تبدیل میکنیم. هر چند آینده نیاز به تامل دارد، اما دستگاههایی که ما در آینده به آنها تکیه میکنیم با رایانههای امروزی بسیار متفاوت خواهند بود.

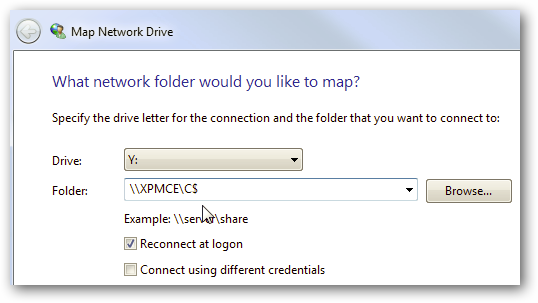

از آنجا که این روزها سه نسخه مختلف از ویندوز وجود دارد ، شاید برای شما پیش آمده باشد که نیاز به به اشتراک گذاشتن داده ها بین رایانه هایی با چنین نگارش های مختلف داشته باشید. امروز به شما نشان می دهیم چگونه می توانید در هر نسخه به اشتراک گذاری فایل ها و پرینتر ها با رایانه با نسخه دیگر بپردازید. در حالت ایده آل ، اتصال چند کامپیوتر با سیستم عامل های مختلف مایکروسافت به شبکه به آسانی کلیک کردن بر روی یک دکمه خواهد بود. با ویژگی Homegroup ویندوز ۷ ، تقریبا همیشه انجام کار بالا آسان است. با این وجود ، ارتباط هر سه آنها با یکدیگر کمی چالش برانگیز می تواند باشد. امروز قرار است که در به اشتراک گذاری فایل ها و پرینتر ها در هر ترکیبی از ۳ نسخه که ممکن است در شبکه خانگی خود با ان مواجه شوید شما را راهنمایی کنیم. اشتراک بین ویندوز ۷ و ایکس پی احتمالا شایع ترین حالت این است که شما قصد به اشتراک گذاری بین ویندوز ۷ و ایکس پی را داشته باشید. اساسا شما میخواهید مطمئن شوید که هر دو رایانه بخشی از همان گروه کاری شما درآمده باشند ، سپس باید تنظیمات صحیح به اشتراک گذاری راه اندازی کنید،و مطمئن شوید که قابلیت تشخیص شبکه روی ویندوز ۷ شما فعال شده است. بزرگترین مشکل شما ممکن است یافتن درایور درست چاپگر برای اجرا روی هر دو نسخه های ویندوز باشد. نگاشت درایو شبکه یکی دیگر از روشهای به اشتراک گذاری داده ها بین ایکس پی و ویندوز ۷ نگاشت درایو شبکه می باشد. اگر شما نیازی به اشتراک گذاشتن چاپگر ندارید و فقط می خواهید برای یک درایو را به اشتراک گذارید ، شما می توانید تنها درایو ایکس پی رابرای ویندوز ۷مشخص کنید. هر چند که ممکن است کمی پیچیده باشد، فرآیند خیلی بد هم نیست. مهم ترین قسمت اطمینان از اضافه کردن کاربر محلی مناسب است. این قسمت به شما اجازه خواهد داد که شما محتویات درایو ایکس پی را در کامپیوتری با ویندوز ۷ به اشتراک گذارید.

به اشتراک گذاری بین ویستا و ویندوز ۷ یکی دیگر از سناریوهای ممکن این است که شما مجبور به اشتراک گذاری فایل ها و پرینتر ها بین ویستا و دستگاه ویندوز ۷ شوید. این فرآیند کمی ساده تر از به اشتراک گذاری بین ایکس پی و ویندوز ۷ است ، اما کمی کار بیشتری می خواهد. ویژگی Homegroup سازگار با ویندوز ویستا نیست ، بنابراین نیاز است که از طریق مراحل مختلف به رفع مشکل بپردازیم. بسته به نوع چاپگر شما ، به اشتراک گذاری داده ها می تواند آسان تر باشد چون ویندوز ویستا و ویندوز ۷ پروسه بسیار بهتری برای مشخص کردن درایورها به طور خودکار دارند.

به اشتراک گذاری بین ویستا و ایکس پی هنگامی که ویندوز ویستا بیرون آمد ، الزامات سخت افزاری بسیار زیاد بودند ، درایورهای مورد نیاز هنوز اماده نشده بودند، و به اشتراک گذاشتن داده بین این دو سیستم عامل با توجه به ساختار جدید ویستا پیچیده بود. فرآیند به اشتراک گذاری اگر شما با استفاده از رمز عبور به حفاظت داده ها نمی پرداختید بسیار ساده تر بود… فقط شما نیاز به قرار دادن فایلهای اشتراکی در پوشه عمومی ویستا داشتید. در سوی دیگر ، به اشتراک گذاری فایلهای محافظت شده با رمز عبور کمی دشوار بود. در واقع شما نیاز به اضافه کردن یک کاربر و راه اندازی به اشتراک گذاری بر روی دستگاه ایکس پی داشتید. اما بار دیگر ، ما آموزش کامل برای آن موقعیت را برای شما در زیر قرار داده ایم. ادامه مطلب ...

در این پکیج شما با روش نصب صحیح زبان فارسی بر روی ویندوز به صورت شبیه سازی شده آشنا خواهید شد. شما میتوانید از چند روش مختلف برای نصب زبان فارسی استفاده کنید اما همه ی این روش ها صحیح نمی باشد و ممکن است قسمتی از تنظیمات درست انجام نشود و هنگام استفاده از زبان فارسی با مشگلاتی مواجه شوید.

مقدمه

بعد از مدتها مایکروسافت، نسخه Windows 7 Ultimate beta Build 7000 خود را رسما در تاریخ جمعه 9 ژانویه 2008 برای دانلود عمومی و تست در دو نسخه 32bit ی به حجم 2.43 GB و نسخه 64bit ی به حجم 3.15 GB منتشر نمود. فایل دانلود شده به صورت یک DVD Image و به فرمت ISO هست که به راحتی میتوانید آن را به کمک هر برنامه راینری همانند Nero برروی یک DVD رایت نمایید.... ادامه مطلب ...

مشخصات سیستم: پروسسور Intel 3GHz HT - 1MB Cache - FSB 800 - Socket 487 حافظه 512MB*2 کارت گرافیک NVidia Gforce 5600 - 256MB حداقل حجم پارتیشن قابل قبول برای نصب ویندوز 7: ادامه مطلب ...

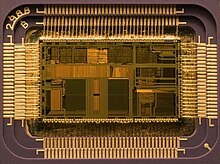

کارت گرافیک

فهرست: 1= جایگاه کارت گرافیک 2= ویژگی های مهم کارت گرافیک 3= تشریح مشخصات 4= نکاتی درمورد خرید کارت گرافیگ

ادامه مطلب ... يک امکان تقريبا پنهاني دارد که به صورت کامل و ظاهري در اختيار کاربرانش قرار نداده است. توست اين امکان شما مي توانيد ID خود را به صورت کامل از Server ياهو حذف کنيد و بعد از اين کار اين کار هم هيچ راه برگشتي هم وجود ندارد پس حسابي مواظب باشيد که.... ادامه مطلب ...

آخرین مطالب نويسندگان پیوندهای روزانه پيوندها

|

|||

|

|

تاکتیک دیگر، ساخت پردازشگرهای چندهستهای است. پردازشگر چندهستهای توانایی پردازش خود را بین هر یک از هستهها تقسیم میکند. این پردازشگرها برای ادارهکردن محاسباتی مناسب هستند که قابلیت شکستهشدن به اجزای کوچکتر را دارند، اما برای مشکلات محاسباتی بزرگ که امکان تقسیم به اجزای کوچکتر را ندارند مناسب نخواهند بود.

تاکتیک دیگر، ساخت پردازشگرهای چندهستهای است. پردازشگر چندهستهای توانایی پردازش خود را بین هر یک از هستهها تقسیم میکند. این پردازشگرها برای ادارهکردن محاسباتی مناسب هستند که قابلیت شکستهشدن به اجزای کوچکتر را دارند، اما برای مشکلات محاسباتی بزرگ که امکان تقسیم به اجزای کوچکتر را ندارند مناسب نخواهند بود. اولین مزیتی که سیستمهای نوری یا فوتونی نسبت به پردازندههای ترانزیستوری قدیمی دارند تولید گرمای کمتر است. دادهها با سرعتی بیش از سرعت معمولی فرستاده میشوند. با این حال مهندسان هنوز در حال توسعه ترانزیستورهای نوری فشرده هستند تا بتوانند آنها را به تولید انبوه برسانند. دانشمندان در موسسهای تحقیقاتی در زونیخ توانستند یک ترانزیستور نوری به اندازه یک مولکول بسازند، اما دانشمندان برای ساختن یک سیستم کارآمد، باید دمای مولکول را به 272 درجه زیر صفر یا یک درجه کلوین برسانند. این دما اندکی بیش از دمای اعماق فضاست و این کار عملا براحتی شدنی نیست.

اولین مزیتی که سیستمهای نوری یا فوتونی نسبت به پردازندههای ترانزیستوری قدیمی دارند تولید گرمای کمتر است. دادهها با سرعتی بیش از سرعت معمولی فرستاده میشوند. با این حال مهندسان هنوز در حال توسعه ترانزیستورهای نوری فشرده هستند تا بتوانند آنها را به تولید انبوه برسانند. دانشمندان در موسسهای تحقیقاتی در زونیخ توانستند یک ترانزیستور نوری به اندازه یک مولکول بسازند، اما دانشمندان برای ساختن یک سیستم کارآمد، باید دمای مولکول را به 272 درجه زیر صفر یا یک درجه کلوین برسانند. این دما اندکی بیش از دمای اعماق فضاست و این کار عملا براحتی شدنی نیست. این تصور از آینده هم هیجان انگیز است وهم وحشتناک. از یک طرف، شبکههای رایانه آنقدر قوی میشوند که نیاز ما را برای سرعت و اتصال مطمئن تامین میکنند. شما میتوانید با هر کسی در هر جای دنیا بدون نگرانی از قطع شدن سرویس، ارتباط برقرار کنید. اما از طرف دیگر، این امکان را برای شرکتها، دولتها یا سازمانها فراهم میکند تا اطلاعاتی درباره شما جمعآوری کنند و شما را همه جا زیر نظر داشته باشند.

این تصور از آینده هم هیجان انگیز است وهم وحشتناک. از یک طرف، شبکههای رایانه آنقدر قوی میشوند که نیاز ما را برای سرعت و اتصال مطمئن تامین میکنند. شما میتوانید با هر کسی در هر جای دنیا بدون نگرانی از قطع شدن سرویس، ارتباط برقرار کنید. اما از طرف دیگر، این امکان را برای شرکتها، دولتها یا سازمانها فراهم میکند تا اطلاعاتی درباره شما جمعآوری کنند و شما را همه جا زیر نظر داشته باشند.

آمار

وب سایت:

آمار

وب سایت: